Nov

18

2011

Quand vous mettez en place un solution de messagerie Exchange vous avez la possibilité de permettre à vos utilisateurs d’accéder à leur boite aux lettres sur leur mobile via le protocole ActiveSync pour la plupart des plateformes (IPhone, Android, Windows Phone…). En ce qui concerne Blackberry, pour une solution d’entreprise, il est conseillé de mettre en place une infrastructure BES.

Read more »

Oct

31

2011

Ce script compare les KB approuvées entre deux groupes d’ordinateurs WSUS ce qui peut etre utile quand vous configurez un groupe de machines de test et un de production, vous pouvez lire cet article de Group Policy Central pour plus de détails sur ce type de configuration via de clients WSUS via GPO (voir chapitre Implement a WSUS Update Test Group of Computers).

Read more »

May

22

2011

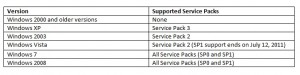

Dans cet article nous allons réaliser un inventaire de conformité WSUS des ordinateurs de votre domaine. Les machines qui peuvent recevoir des patchs de sécurité Microsoft doivent avoir une version d’OS et de Service Pack minimale, ci-dessous un tableau récapitulatif des versions de Windows supportées:

Read more »

Apr

19

2011

Nous allons voir dans ce post comment générer automatiquement un certificat SAN pour un serveur Web IIS 7.0 à partir d’une PKI d’entreprise, ce certificat va nous permettre d’avoir plusieurs URL en HTTPS sur un même serveur Web. Pour y parvenir nous allons notamment utiliser le PSRemoting apporté par WinRM ainsi que les CmdLets IIS.

Nous lançons notre script à partir d’une console d’administration et devons utiliser le PSRemoting pour créer le fichier CSR sur le serveur IIS avant de l’envoyer à l’autorité de certification, puis une fois le certificat émis le récupérer dans le magasin local du serveur Web et configurer la partie IIS.

Read more »

Mar

08

2011

Dans ce post nous allons étudier comment mettre en place des règles pare-feu via GPO avec Windows 2008 Server. Quand vous intallez un composant Windows les ouvertures nécessaires se font automatiquement, pour certaines applications la configuration firewall ad-hoc est appliquée lors de l’installation. Par contre d’autres nécessitent l’ouverture explicite de certains ports, nous allons voir comment importer ces paramètres dans une GPO via la commande netsh advfirewall.

Read more »

Feb

03

2011

Suite à une migration de domaine AD, certains comptes migrés dans le domaine cible n’étaient pas membre du groupe utilisateurs du domaine. Afin d’identifier ces comptes nous avons utilisé la commande suivante de ActiveRoles Management Shell pour Active Directory:

Get-QADUser -NotMemberof 'ldap389\domain users' | export-csv domusers.csv |

Get-QADUser -NotMemberof 'ldap389\domain users' | export-csv domusers.csv

Read more »

Nov

26

2010

Afin de changer les permissions sur une GPO vous pouvez utiliser le CmdLet Set-GPPermissions disponible avec les RSAT (import-module grouppolicy). Ce CmdLet ne permet pas de mettre des permissions du type “deny” ou de remplacer directement des permissions. Nous allons voir comment remplacer des permissions à l’aide du Security Descriptor Definition Language qui est utilisé pour éditer les permissions de tous types d’objets (système de fichiers, objets AD…). Pour mieux appréhender ce langage et un outil pour lire le contenu d’une chaine SDDL je vous conseille cet article.

L’opération de remplacement de permission sur une GPO peut servir quand un administrateur d’une OU créé une GPO, il en est alors propriétaire et ne donne pas les droits en contrôle total au groupe d’administration auquel il appartient. Sur notre domaine composé de deux sites, un par OU, nous avons deux types de GPOs: Read more »

Oct

08

2010

L’outil repadmin peut vous servir à surveiller la bonne réplication au sein de votre forêt Active Directory. Vous pouvez lire cet article pour avoir plus de détails, grâce à la commande “repadmin /replsum” on peut avoir le statut global de réplication au sein de nôtre forêt. L’information “largest delta” correspond au plus grand intervalle de réplication constaté entre le DC indiqué et l’un de ces partenaires pour l’ensemble des partitions AD répliquées par celui ci. Le nombre d’échecs de réplication pour l’ensemble des “Naming Context” (i.e. partitions AD) et partenaires de réplication nous est aussi donné.

Le but de notre script va être d’analyser la réplication entrante de chacun de nos DCs grâce à la commande “repadmin /replsum /bydest” puis d’analyser son contenu. Dans le cas où vous avez des RODC dans vôtre infrastructure ils apparaitront dans le résultat de la commande, contrairement au commutateur /bysrc, pour plus de détails lire ce post. Si pour un DC donné la valeur “largest delta” dépasse un seuil à définir ou que des échecs de réplication sont constatés, alors nous analyserons l’attribut msDS-ReplAllInboundNeighbors de l’objet RootDSE de ce contrôleur de domaine. Nous pourrons ainsi avoir le détail du partenaire de réplication qui pose problème et le “Naming Context” qui n’a pas bien répliqué. Il est aussi possible d’obtenir cette information avec la commande “replsum /showrepl %dc_name% /csv“, mais l’information contenue dans l’attribut msDS-ReplAllInboundNeighbors est au format XML et est donc aussi sympathique à manipuler via script.

Read more »

Sep

08

2010

Dans cet article nous allons voir comment faire un script qui recherche des paramètres de GPO, ce point a été abordé par Lindsay Harris dans cet article et celui ci. L’avantage de sa méthode est que les critères de recherche peuvent être vraiment détaillés, par contre la méthode consiste a exporter toutes les GPOs de votre domaine au format XML et effectuer une analyse de ces fichiers, le traitement du script peut donc s’avérer très long si vous disposez de beaucoup de GPOs. La méthode que je vous propose est plus performante en termes de temps de traitement mais offre des critères de recherche plus limités, à vous de voir celle qui vous convient le mieux.

Read more »

Sep

02

2010

Suite à la mise en place d’une autorité de certification Windows 2008, nous avons à notre disposition un nouveau modèle de certificats pour les contrôleurs de domaine nommé Kerberos Authentication. Ce modèle remplace le précédent: Domain Controller Authentication. Pour avoir plus d’informations concernant les différents templates de certificats je vous conseille de consulter ce lien.

Le template Kerberos Authentication peut être installé pour remplacer le modèle Domain Controller Authentication à partir d’un DC sous Windows 2003 SP2. Ci dessous un tableau comparatif entre l’ancien et le nouveau modèle:

|

Domain Controller Authentication |

Kerberos Authentication |

| Key Usage |

Client Authentication

Server Authentication

Smart Card Logon |

Client Authentication

Server Authentication

Smart Card Logon

KDC Authentication. |

| Subject Alternate Name |

DNS Name : FQDN du contrôleur de domaine. |

DNS Name : FQDN du domaine.

DNS Name : Nom NetBios du domaine. |

Read more »