Windows 8: Installer une PKI ADCS

Nous allons voir dans ce post comment installer une PKI sous Windows 8 Developer Preview, et voir que Powershell arrive en natif pour configurer notre PKI.

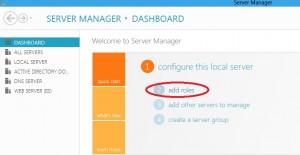

Tout d’abord nous allons ajouter le rôle ADCS via Server Manager:

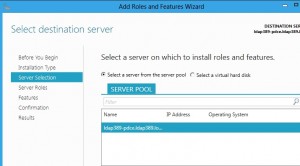

Choisir ensuite “Role-based installation or Feature-based installation“, passer à l’écran suivant. Dans Server Manager nous allons ensuite sélectionner un serveur sur lequel installer le rôle, sur Windows 8 nous pouvons gérer des serveurs distants 🙂

Choisir le rôle Active Directory Certificate Services:

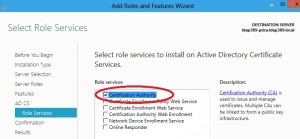

Passer l’écran Features, puis dans les role services nous ne choisissons que Certification Authority:

Valider l’écran d’après pour commencer l’installation du rôle. Maintenant nous ouvrons une session Powershell sur le serveur sur lequel le rôle a été installé et lançons la commande:

Get-Module –ListAvailable |

On remarque l’apparition d’un nouveau module: CertificateServicesCmdlets.

Listons les Cmdlets de ce module avec:

(get-module CertificateServicesCmdlets).exportedcommands |

Voilà la liste des cmdlets disponibles:

Get-AdcsCertificationAuthorityConfigurationDefaults

Get-AdcsConfigurationState

Get-AdcsEnrollmentPolicyWebServiceConfigurationDefaults

Get-AdcsEnrollmentWebServiceConfigurationDefaults

Get-AdcsNetworkDeviceEnrollmentConfigurationDefaults

Get-SSLCertificates

Import-AdcsCertificationAuthorityCACertificatePfx

Install-AdcsCertificationAuthority

Install-AdcsEnrollmentPolicyWebService

Install-AdcsEnrollmentWebService

Install-AdcsNetworkDeviceEnrollmentService

Install-AdcsOnlineResponder

Install-AdcsWebEnrollment

Uninstall-AdcsCertificationAuthority

Uninstall-AdcsEnrollmentPolicyWebService

Uninstall-AdcsEnrollmentWebService

Uninstall-AdcsNetworkDeviceEnrollmentService

Uninstall-AdcsOnlineResponder

Uninstall-AdcsWebEnrollment

Nous allons donc utiliser le cmdlet Install-AdcsCertificationAuthority pour configurer notre serveur rootCA. En s’inspirant de ce que le script setupCA.vbs faisait nous lançons la commande suivante:

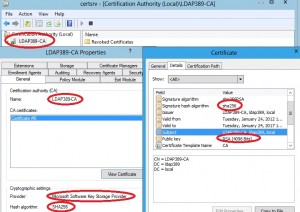

Install-AdcsCertificationAuthority -CAType EnterpriseRootCA -CACommonName LDAP389-CA -KeyLength 4096 -HashAlgorithmName SHA256 -CryptoProviderName "RSA#Microsoft Software Key Storage Provider" |

Et voilà, notre RootCA est installé, nous lançons la console Certification Authority et on vérifie que notre installation est conforme aux paramètres configurés via PowerShell:

Sous Windows 8 on pourra donc configurer notre PKI avec Powershell, mais peut-être pas nous passer de l’excellent PS PKI module de Powershell Crypto Guy, l’avenir nous le dira 🙂

Attention: Comme il s’agit d’une Developer Preview ces cmdlets ainsi que la procédure d’installation ne sont peut être pas définitifs.

This post is also available in: Anglais

1 Comment

Other Links to this Post

-

Windows 2012 server: Certificats au format PFX et compatibilité SNI sous IIS 8.0 — August 20, 2012 @ 4:18 pm

RSS feed for comments on this post. TrackBack URI