GPO: Groupes restreints

La stratégie de groupes restreints permet de définir le contenu des groupes locaux de vos postes de travail et serveurs qui sont dans votre domaine. Vous pouvez donc définir par GPO quels groupes de votre domaine seront administrateur locaux, utilisateurs avec pouvoir, utilisateurs du bureau à distance… de vos machines Windows.

Pour plus de détails sur ce type de GPO vous pouvez lire l’article de Jonathan sur Portail MCSE. Comme il l’explique nous pouvons mettre en place ces groupes restreints par remplacement ou bien par ajout. Ceci grâce au paramétrage via “membres” ou “membre de”, cette fonctionnalité est supportée par MS à partir de Windows 2000 SP4.

Nous allons dans cet article nous intéresser à la mise en place d’une GPO de groupes restreints par remplacement qui modifie le groupe administrateur local et utilisateurs avec pouvoir de nos postes de travail.

La mise en place de cette GPO nécessite un travail d’inventaire de votre parc informatique: Il vous faut savoir quelles personnes ont des droits avancés sur leur PC. Leur retirer ces droits du jour au lendemain risque de provoquer quelques tensions, en plus des problèmes techniques que cela peut engendrer… Afin d’identifier les personnes membres des groupes administrateurs locaux et utilisateurs avec pouvoir vous pouvez utiliser pendant 30 jours Exporter Pro en version d’évaluation ou bien la version freeware en ligne de commande, ou bien encore réaliser votre propre script d’inventaire.

Une fois les personnes ayant des droits avancés sur leur poste identifiées, il vous faut voir pourquoi:

- Il peut s’agir de raisons politiques: Cet utilisateur est du type VIP, la GPO de groupes restreints en mode remplacement ne lui sera pas appliquée. Nous lui appliquerons une politique de groupes restreints en mode ajout.

- Une application nécessitant des droits avancés pour fonctionner est installée sur le poste.

- Aucune raison particulière : La GPO de groupes restreints en mode remplacement sera appliquée sur le poste de travail.

Le deuxième cas de figure est celui qui nécessite un peu de travail: Généralement une application n’a pas besoin de disposer de droits “administrateur local” ou “utilisateur avec pouvoir” pour fonctionner, il suffit d’accorder des droits en écriture sur certains dossiers, fichiers et clefs de registre.

Reste donc à identifier les objets sur lesquels accorder les droits en écriture pour que nôtre application fonctionne: La première chose à faire est de demander à l’éditeur du programme, celui ci dispose surement de l’information. Dans le cas contraire nous allons devoir rechercher ces objets en utilisant Process Monitor, nous allons étudier le cas de l’application Tun Plus 10.0.1 de l’éditeur Esker.

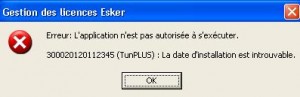

Cette application est lancée lors du démarrage de la session via la commande “C:\Program Files\TUN\tcpw\walld32.exe -h”, quand nous ouvrons une session avec un compte utilisateur standard le message d’erreur suivant apparaît:

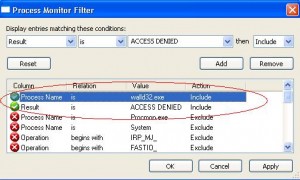

Nous allons donc identifier les dossiers, clefs de registre et fichiers auxquels le processus walld32.exe essaye d’accéder. Pour cela exécutez en tant qu’administrateur du poste le logiciel procmon.exe dans la session de l’utilisateur standard avec une commande runas. Lancez la capture de process monitor, lancez la commande walld32.exe -h afin de reproduire le message d’erreur, arrêtez la capture de process monitor. Filtrez afin de voir les accès du processus walld32.exe dont le résultat est en échec:

Nous voyons que notre compte standard tente d’accéder en écriture à des clefs de registre et à un dossier:

Il va donc falloir laisser aux utilisateurs standards le droit de modifier ces clefs de registre et dossiers sur les postes sur lesquels est installé le logiciel Tun Plus. Avant d’appliquer la GPO de groupe restreints en mode remplacement à ces postes il faudra aussi leur appliquer une GPO permettant d’accorder les droits nécessaires aux utilisateurs standard pour que l’application fonctionne correctement. Si vous postes Tune Plus sont dans une OU comportant d’autres types de poste alors afin de n’ouvrir les droits que sur les postes sur lesquels l’application est installée il faudra réaliser un filtrage de sécurité.

Plutôt que d’accorder des droits sur le système de fichiers ou le registre à un utilisateur, vous pouvez aussi faire en sorte que une application (donc un ou plusieurs processus) se lancent avec des privilèges d’administrateur tout en étant dans une session utilisateur standard en utilisant Privilege Authority de ScriptLogic.

Une fois ce travail sur votre parc applicatif réalisé vous pourrez appliquer à la grande majorité de vos postes la GPO de groupes restreints en mode remplacement. Cependant il faudra s’assurer d’une chose: Que vos utilisateurs sont bien propriétaires de leurs profils, en effet si le groupe administrateurs local en est propriétaire alors les utilisateurs rétrogradés en utilisateurs standard peuvent avoir des surprises, comme le décrit l’article de Jonathan.

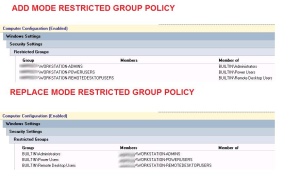

Pour les autres types de postes nous leur appliquerons la GPO de groupes restreints en mode ajout. Ci dessous les deux types de GPO:

A vous de les adapter à votre environnement en ajoutant, supprimant des groupes locaux et en choisissant le type ajout ou remplacement de la stratégie.

This post is also available in: Anglais

3 Comments

Other Links to this Post

-

Test d’intrusion active directory — November 16, 2012 @ 4:32 pm

RSS feed for comments on this post. TrackBack URI

By ramos, December 16, 2013 @ 9:43 am

comment intégrer utilisateurs avec pouvoir (power users) dans les groupes de bultin du controleur de domaine

merci

By ldap389, February 18, 2014 @ 7:06 pm

Bonjour,

Désolé pour la reponse tardive… Le groupe Power Users n’existe pas sur les DCs, voir cet article

Power Users exist only on computers that aren’t domain controllers